背景

- Public/Privateネットワーク上にNFSサーバが立っており、AmazonLinuxクライアントからの疎通は確認できている

- これを、Dockerコンテナをクライアントとして疎通確認したい。たとえばimageはdebianで。

ログ

サーバは、同VPN内に立っている前提で、クライアントを作っていく。

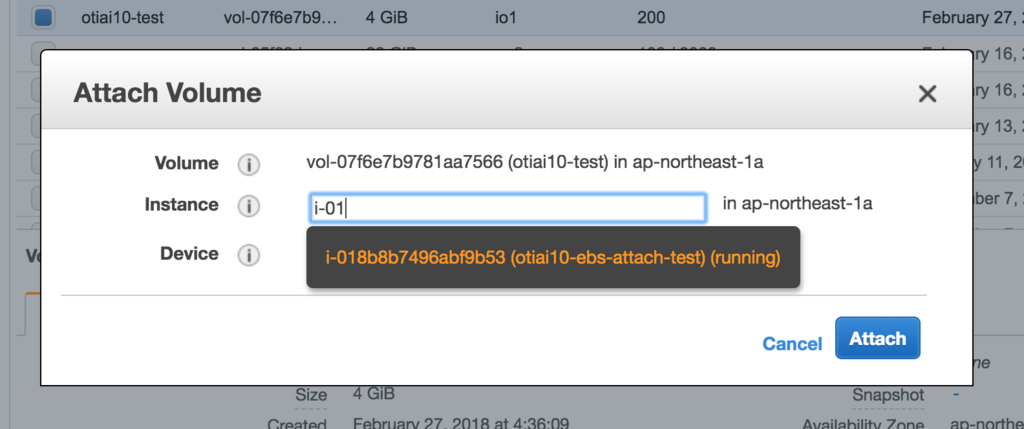

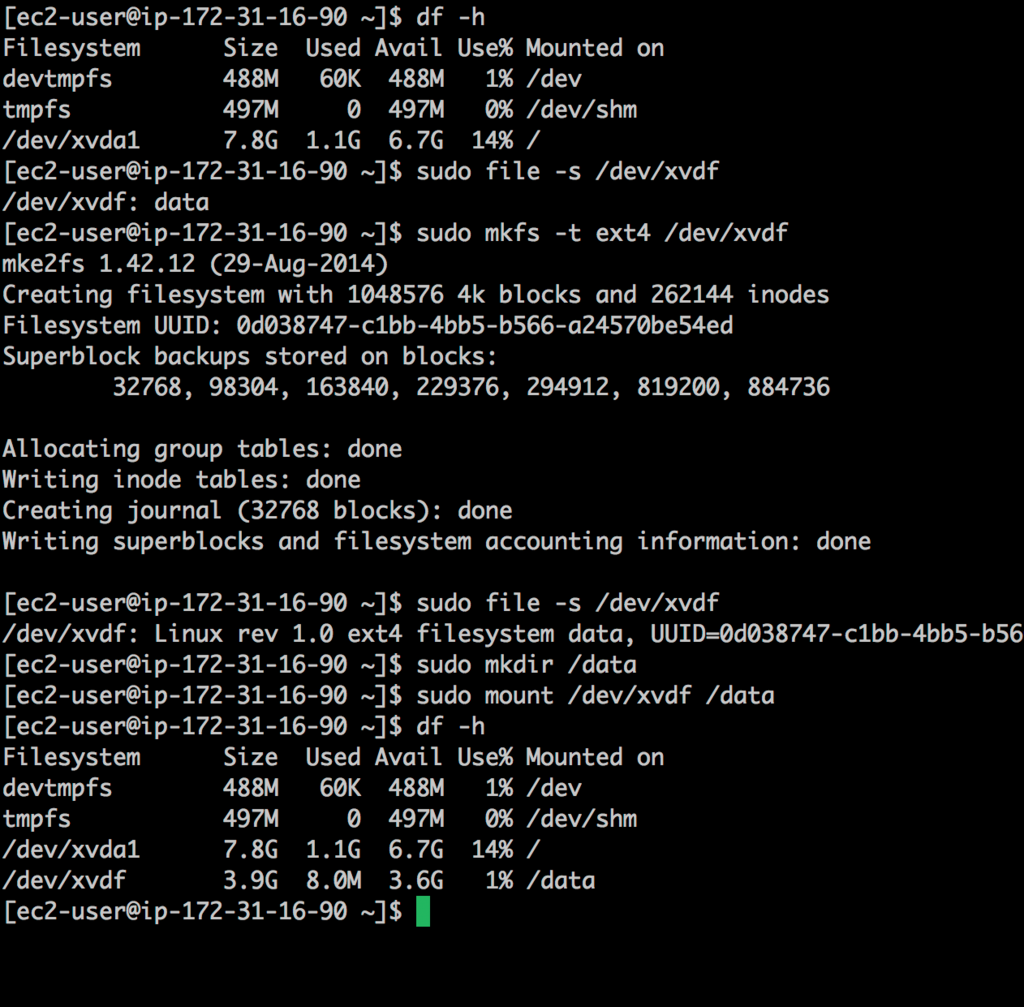

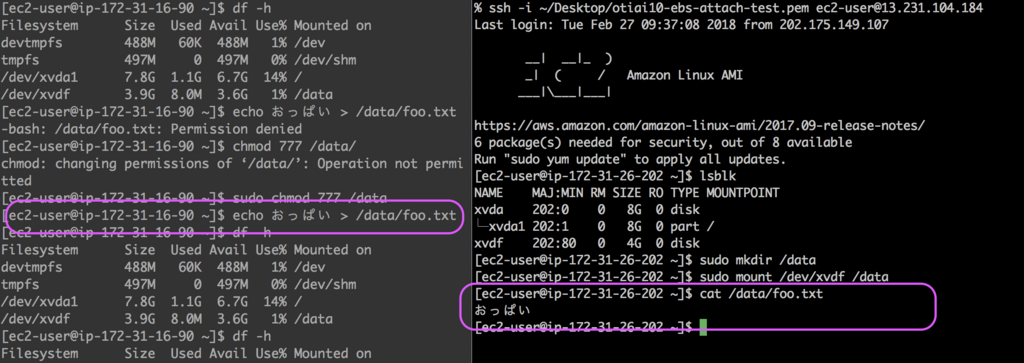

# 準備 % docker-machine create \ --driver amazonec2 \ --amazonec2-region ap-northeast-1 \ --amazonec2-security-group otiai10-test \ otiai10-container-client-test % eval $(docker-machine env otiai10-container-client-test)

% docker run -it --rm debian root@1dd362335dc0:/# mkdir foobar root@1dd362335dc0:/# mount 172.31.23.148:/root/export foobar mount: permission denied

permission deniedと出る。

mount: permission denied

docker runに--privilegedを追加。

% docker run -it --rm --privileged debian root@eea3be2246c4:/# mkdir foobar root@eea3be2246c4:/# mount 172.31.23.148:/root/export foobar mount: wrong fs type, bad option, bad superblock on 172.31.23.148:/root/export, missing codepage or helper program, or other error (for several filesystems (e.g. nfs, cifs) you might need a /sbin/mount.<type> helper program) In some cases useful info is found in syslog - try dmesg | tail or so.

wrong fs typeと出る。

mount: wrong fs type

# さっきのつづき root@eea3be2246c4:/# apt-get update -qq root@eea3be2246c4:/# apt-get install -y nfs-common root@eea3be2246c4:/# mount 172.31.23.148:/root/export foobar root@eea3be2246c4:/# # お、いったか? root@eea3be2246c4:/# cat foobar/foobar.txt おっぱい! root@eea3be2246c4:/#

いきましたね。

まとめ

Dockerfile ↓

DRYな備忘録として

プログラマのためのDocker教科書 インフラの基礎知識&コードによる環境構築の自動化

- 作者: WINGSプロジェクト阿佐志保

- 出版社/メーカー: 翔泳社

- 発売日: 2015/11/19

- メディア: Kindle版

- この商品を含むブログ (3件) を見る

- 作者: 末安泰三

- 出版社/メーカー: ソーテック社

- 発売日: 2016/12/20

- メディア: Kindle版

- この商品を含むブログを見る

TCP IPとNFS―UNIXでのインターネットワーキング (アジソン ウェスレイ・トッパン情報科学シリーズ)

- 作者: M.サンティフェラー,Michael Santifaller,野間泉,西田佳史,高橋伸彰,藤原一博

- 出版社/メーカー: トッパン

- 発売日: 1993/12

- メディア: 単行本

- この商品を含むブログを見る

![サーバ構築の実際がわかる Apache[実践]運用/管理 (Software Design plus) サーバ構築の実際がわかる Apache[実践]運用/管理 (Software Design plus)](https://images-fe.ssl-images-amazon.com/images/I/51qAG%2Be%2BbaL._SL160_.jpg)

![AWSエキスパート養成読本[Amazon Web Servicesに最適化されたアーキテクチャを手に入れる! ] (Software Design plus) AWSエキスパート養成読本[Amazon Web Servicesに最適化されたアーキテクチャを手に入れる! ] (Software Design plus)](https://images-fe.ssl-images-amazon.com/images/I/618c9UrF4vL._SL160_.jpg)